In de moderne digitale wereld is het van cruciaal belang dat ook scholen goed voorbereid zijn op mogelijke cyberaanvallen. Ieder jaar wordt er wel een brandoefening gehouden om te controleren of iedereen op tijd het gebouw kan verlaten bij een incident. Hetzelfde zou eigenlijk moeten gelden voor een digitale aanval! Een digitale brandoefening organiseren dus, een effectieve manier om te testen of een school in staat is een cyberaanval te weren of de impact daarvan zo klein mogelijk te houden. Op deze pagina verkennen we een kort aanvalsscenario van 20 minuten dat een school zou kunnen treffen. Dit scenario bestaat uit drie injects die nieuwe informatie toevoegen aan de oefening en deelnemers uitdagen om beslissingen te nemen en acties te ondernemen. Op basis van de informatie in de injects moeten beslissingen worden gemaakt of acties worden uitgezet. De injects worden gepresenteerd door middel van simulaties en filmpjes. Het beknopte scenario is als volgt:

Inject 1: Verbroken verbinding met het leerlingsadministratiesysteem

Afbeelding 1

Afbeelding 1

Afbeelding 2

Afbeelding 2

Afbeelding 3

Afbeelding 3

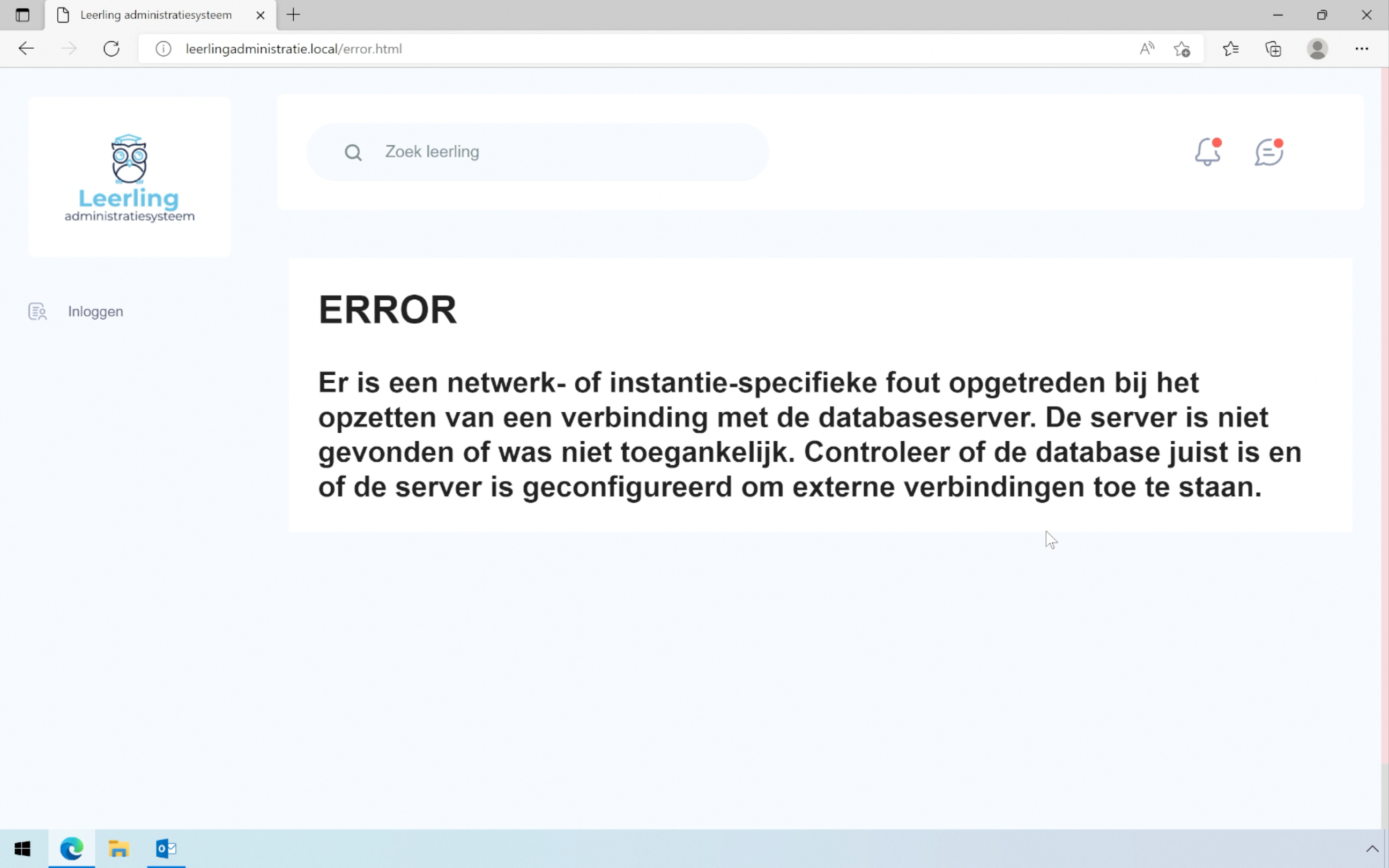

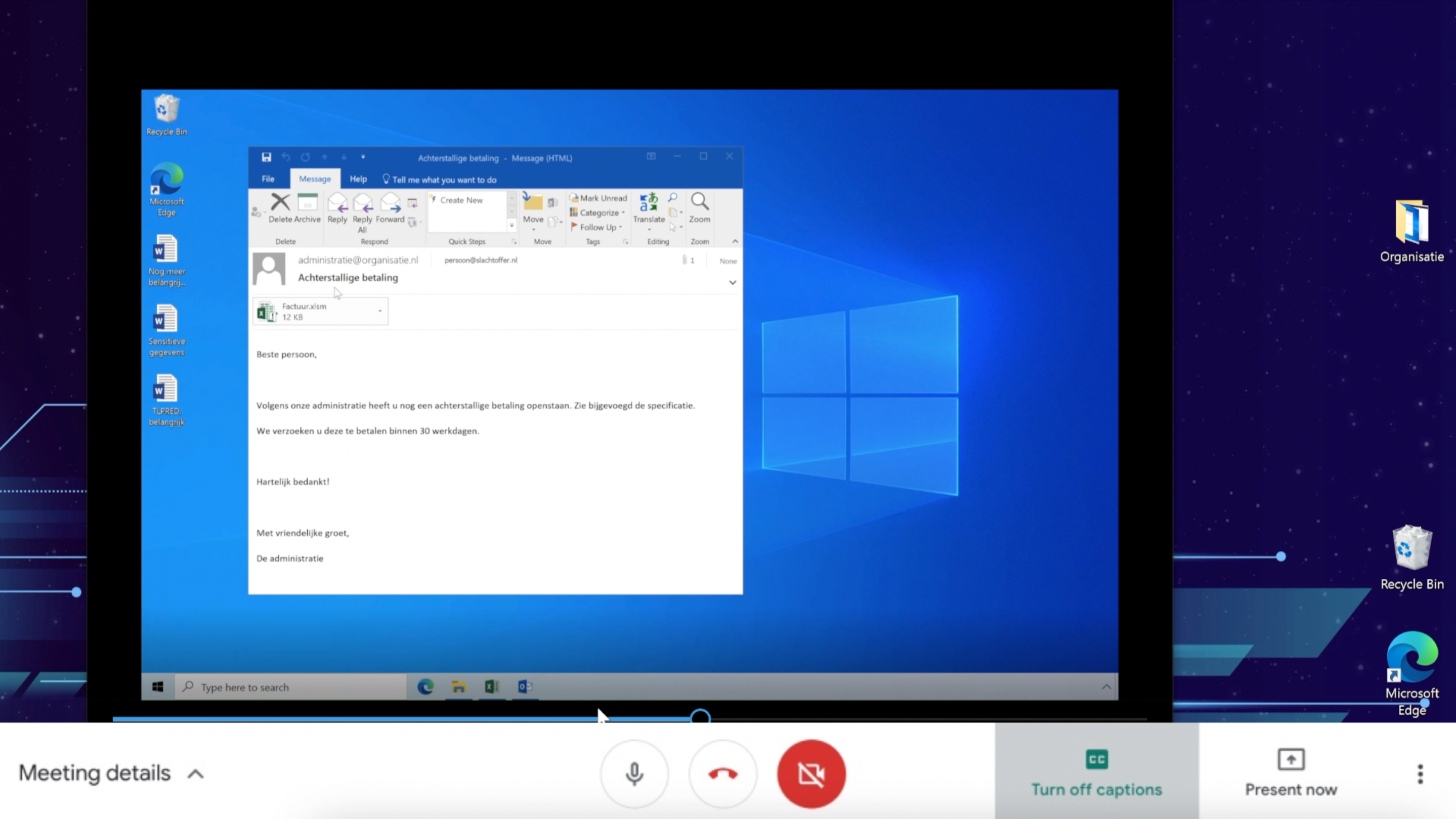

Een medewerker binnen de onderwijsinstelling kan plotseling geen verbinding meer maken met het leerlingsadministratiesysteem (afbeelding 1). Er wordt aangegeven dat er een fout is opgetreden bij de verbinding met de database waarin alle leerlinggegevens zijn opgeslagen. Zelfs na herstarten blijft het probleem bestaan.

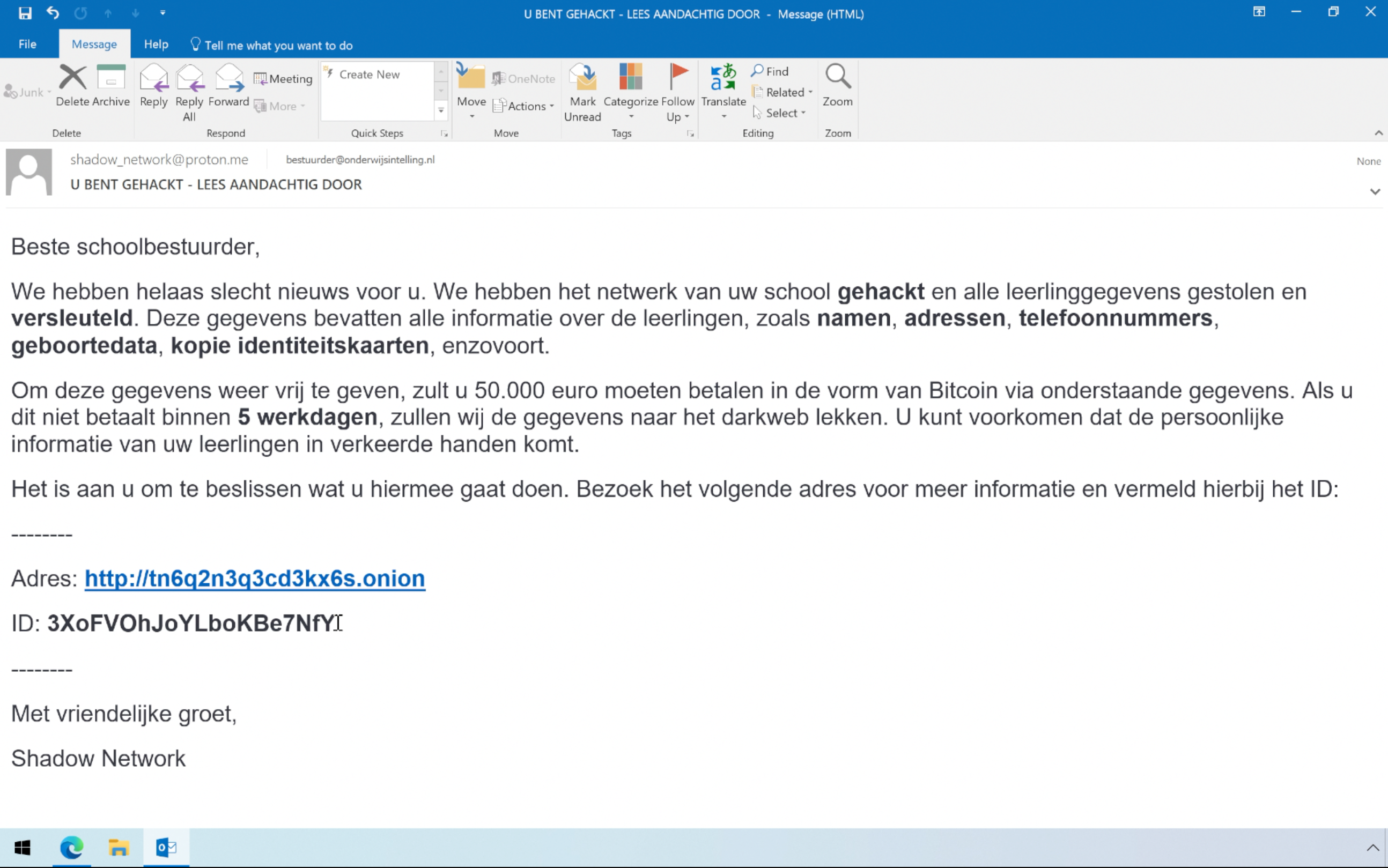

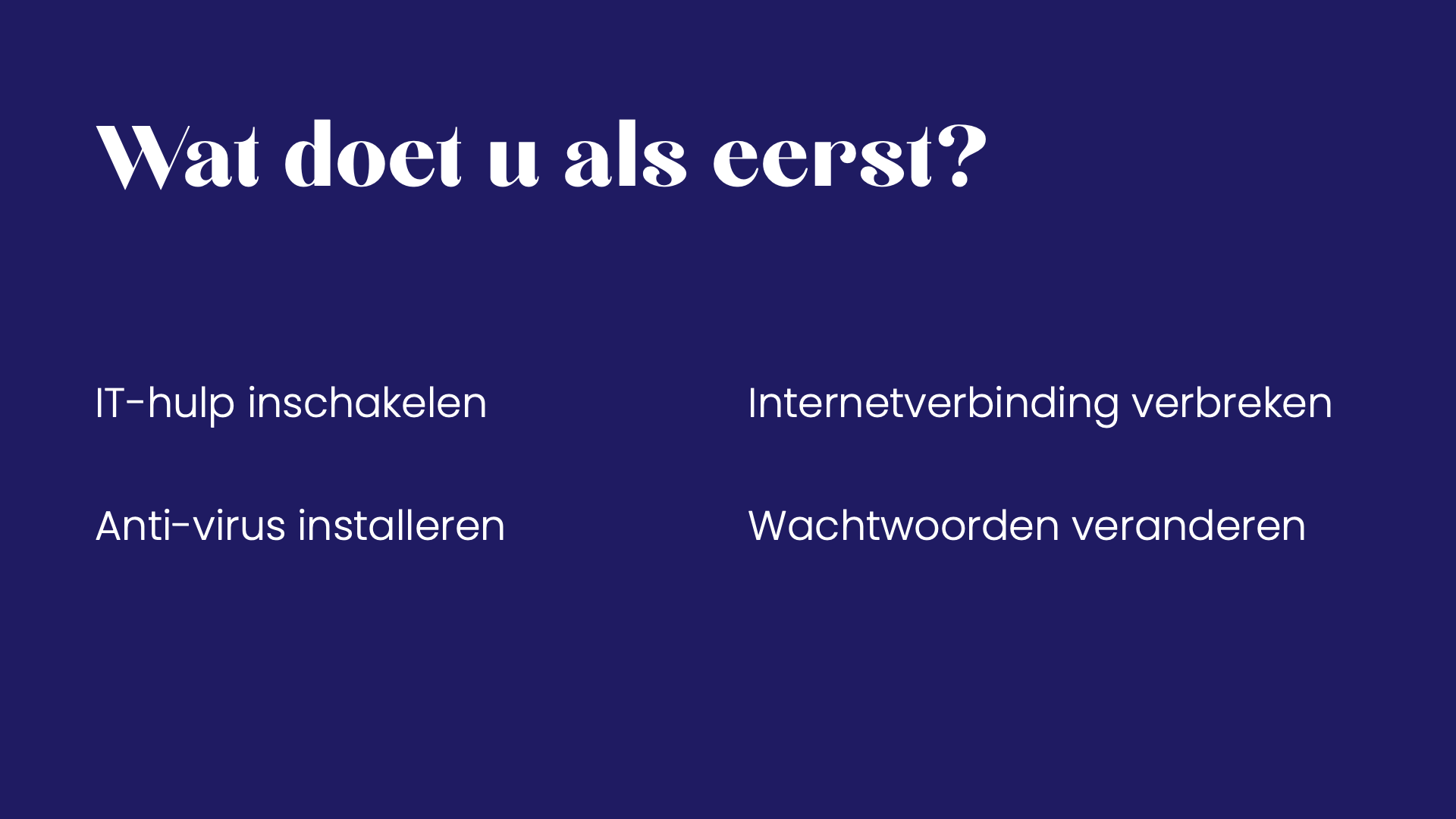

Vervolgens wordt er een verontrustende e-mail ontvangen van een hackersgroepering (afbeelding 2) die beweert de onderwijsinstelling te hebben gehackt en bestanden te hebben versleuteld (afbeelding 3). Ze eisen losgeld in ruil voor het vrijgeven van de bestanden. Het is nog onduidelijk of deze e-mail legitiem is, maar deze inject dwingt het team om snel te reageren. Daarop volgend wordt de eerste vraag gesteld:

De juiste antwoorden zijn ‘de internetverbinding verbreken’ en ‘IT-hulp inschakelen’. Wanneer een aanvaller mogelijk toegang heeft verkregen tot een systeem, dan communiceert deze via het internet met de computer van het slachtoffer. Door de verbinding te verbreken, heeft de aanvaller geen toegang meer tot deze specifieke computer. Het kwaad is echter wel al geschied (de versleuteling), maar verdere vervolgacties, zoals verdere datadiefstal of verwijderen van data, zijn niet meer mogelijk vanaf dat systeem. De computer volledig uitzetten is juist een slecht idee. Belangrijke informatie over de aanval wordt opgeslagen in het geheugen van een computer. Een deel van dat geheugen gaat verloren wanneer een computer wordt uitgezet of opnieuw opgestart. Er is nog niet bekend of er wachtwoorden zijn gestolen en zo ja welke dat zijn, dus dat zou een actie voor later kunnen zijn.

Inject 2: Onderzoek door externe IT-partij

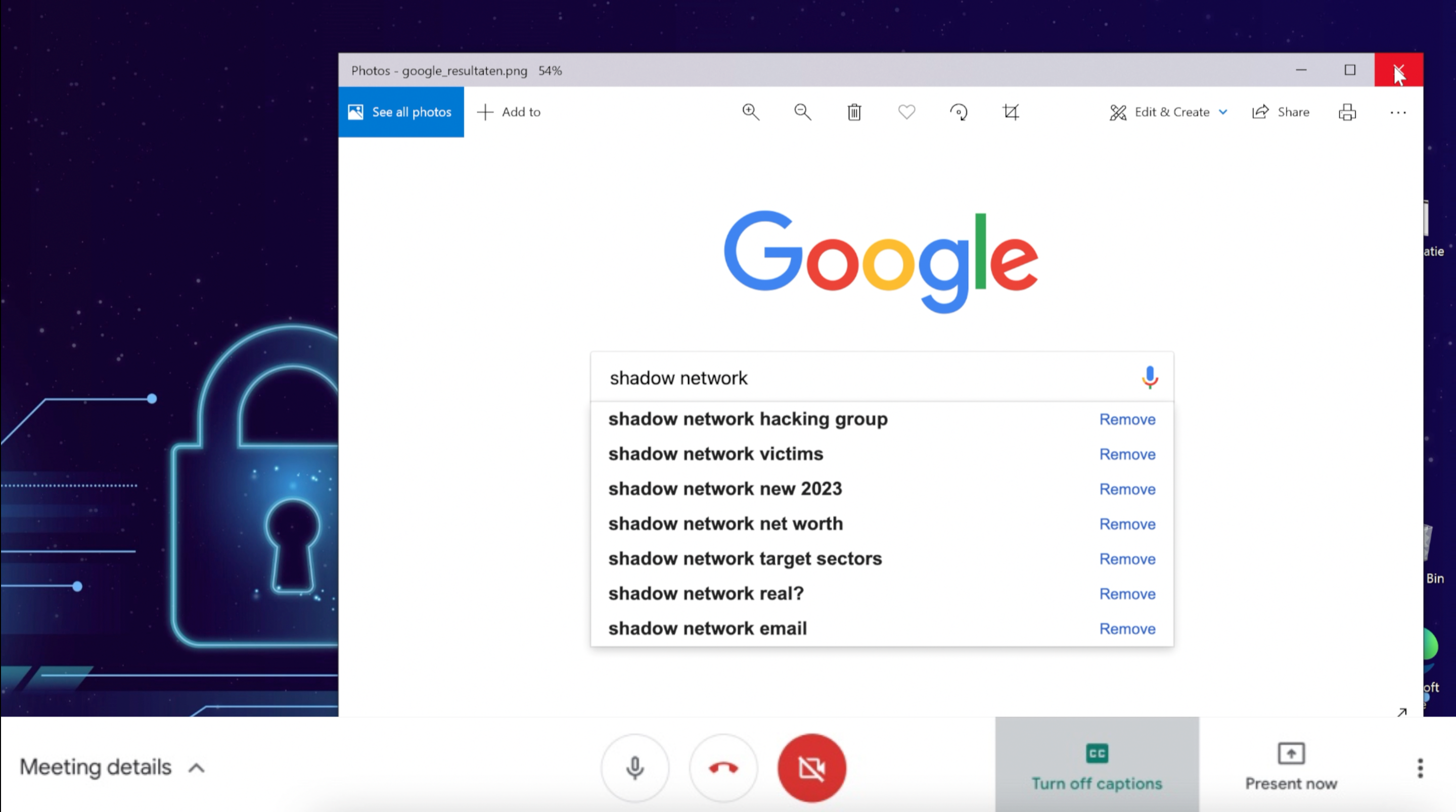

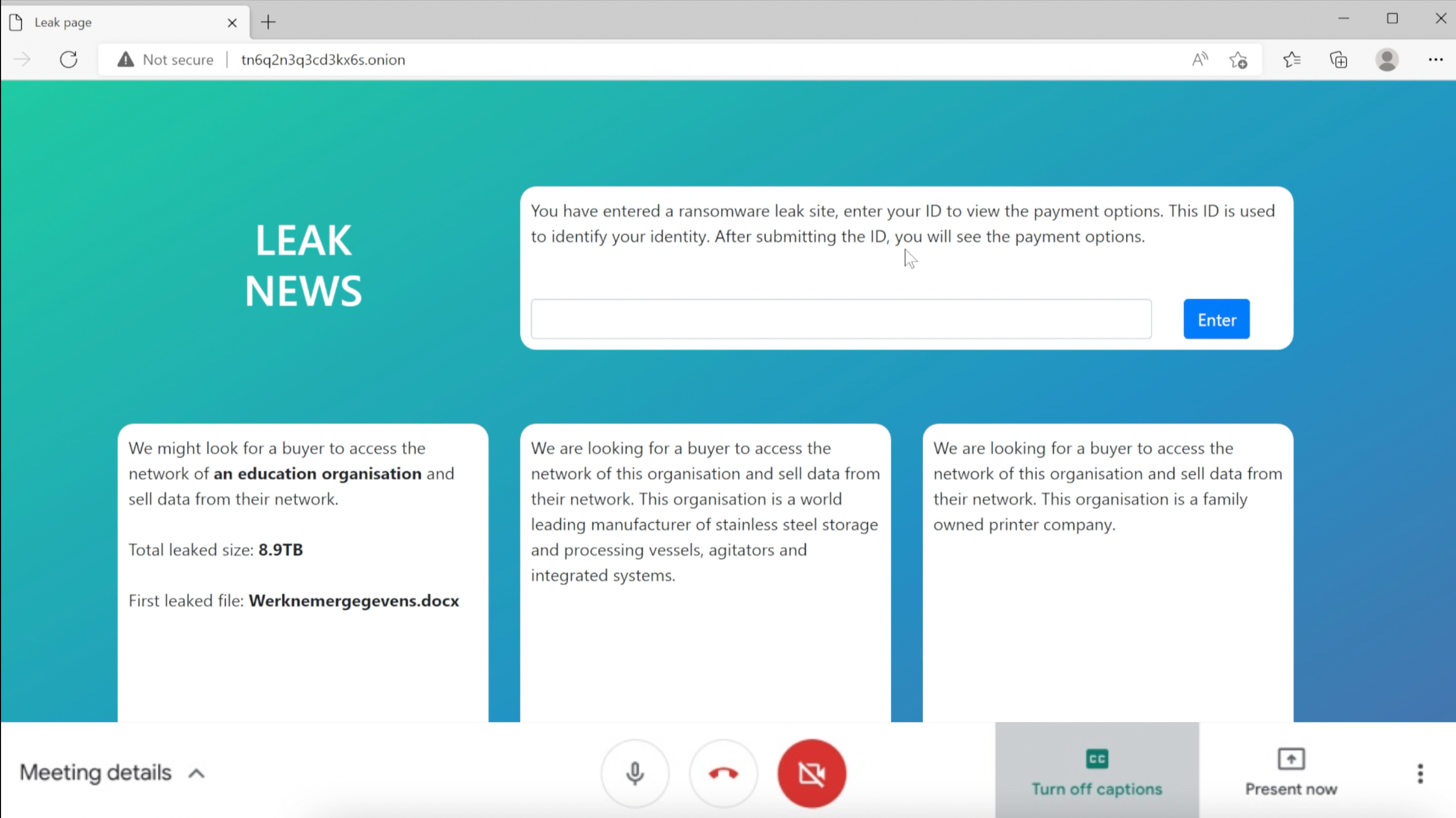

Een externe IT-partij, gespecialiseerd in beveiligingszaken, voert een onderzoek uit naar de e-mail en de niet-reagerende applicatie. Ze delen hun bevindingen tijdens een videocall met het team. Uit hun analyse blijkt dat het om een hackersgroepering gaat die niet specifiek gericht te werk gaat (afbeelding 4). Daarnaast bevestigen ze dat de gegevens daadwerkelijk zijn versleuteld en dat is veroorzaakt doordat iemand van de financiële afdeling in is gegaan op een phishingmail (afbeelding 5) met daarin malware (een virus). Daarnaast wordt de data die is gestolen door de hackersgroepering al aangeboden op een zogenaamde leak site aan de hoogste bieder indien de onderwijsinstelling niet betaalt (afbeelding 6). Deze inject biedt waardevolle informatie en expertise aan het team, maar ze moeten snel beslissingen nemen op basis van de gepresenteerde bevindingen.

Afbeelding 4

Afbeelding 4

Afbeelding 5

Afbeelding 5

Afbeelding 6

Afbeelding 6

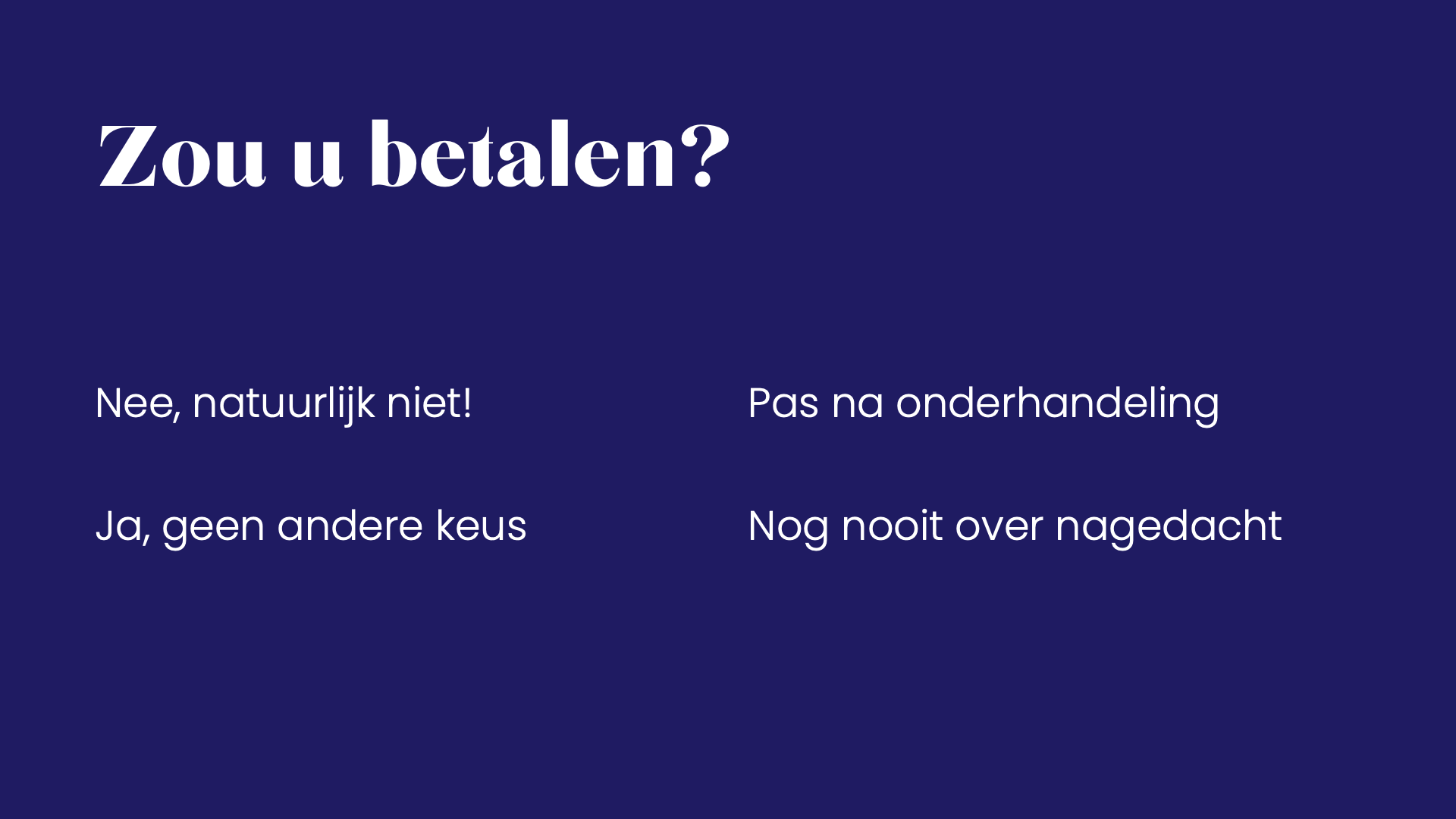

Op basis van deze informatie volgt dan de volgende vraag:

Bij deze vraag is er geen goed of fout, behalve dat het belangrijk is dat ook een onderwijsinstelling bedenkt of zij zouden (moeten) betalen in het geval van gestolen en versleutelde gegevens. In principe luidt het advies om niet te betalen, hiermee wordt het criminele circuit alleen maar in stand gehouden. In bijna alle gevallen krijgt het slachtoffer na betaling de sleutel om de versleutelde gegevens weer in originele staat te krijgen. Wanneer zij dit niet zouden doen, is er natuurlijk geen verdienmodel meer voor de aanvaller. Veel hackersgroeperingen bieden een klantenservicedienst aan waarmee het slachtoffer kan communiceren met de aanvallers en zelfs kan onderhandelen over de prijs. Er zijn cybersecuritybedrijven gespecialiseerd in het onderhandelen met deze criminele organisaties en kunnen eventueel assisteren met het betalen in een cryptovaluta.

Inject 3: Hack op het nieuws

De laatste inject gaat in op het communicatiegedeelte van een hack; er zijn immers meer betrokkenen dan enkel de IT-organisatie, zoals de leerlingen die in het datalek voorkomen. Het kan dus zijn dat er (nationale) media gaat schrijven over de aanval op de onderwijsinstelling. Binnen deze inject is het de bedoeling dat deelnemers aan de oefening gaan nadenken over een mogelijke verklaring en de betrokkenheid bij ieder aspect binnen het incident. Denk daarbij aan de volgende vragen die voorbereid kunnen worden:

- Hoe heeft de aanval kunnen gebeuren?

- Wat hebben jullie gedaan om dit te voorkomen?

- Wat hebben jullie gedaan om de aanval te stoppen?

- Wie zit er achter de aanval?

- Wat willen jullie zeggen tegen de getroffenen?

- Welke acties gaan jullie nu ondernemen?

Een eigen oefening organiseren?

Een digitale crisisoefening komt in veel vormen. Hierbij is het belangrijk dat een cybercrisisoefening geen full-blown meerdaagse oefening hoeft te zijn die ondersteund wordt met een echte aanval of audiovisuele middelen: het is al heel zinvol om een papieren oefening uit te voeren met daarop een beschreven scenario en de bijbehorende dilemma’s. Start een discussie, probeer van elkaar te leren en krijg alle neuzen dezelfde kant op. Controleer of er een draaiboek moet worden geschreven welke gevolgd kan worden in het geval van zo’n digitale brand. Daarin staat bijvoorbeeld beschreven wie er op welk moment betrokken moet worden, wie er in het crisisteam zit, wie de externe partijen zijn en wat het betalingsbeleid is. Door middel van een vervolgoefening test je vervolgens of deze goed werkbaar is op het moment van paniek. Succes!

Meer weten? Kijk op de volgende websites voor meer informatie of hulp bij het maken van een crisisoefening:

De handreiking Cyberoefenen biedt informatie voor organisaties in verschillende fases van oefenen

OZON is de sectorbrede cybercrisisoefening voor onderwijs en onderzoek die elke 2 jaar plaatsvindt

Podcast: Maak je weerbaar, bereid je voor én oefen voor een cyberaanval